ネットワークセキュリティ

ネットワークセキュリティ

社内ネットワークセキュリティは

本当に万全ですか?

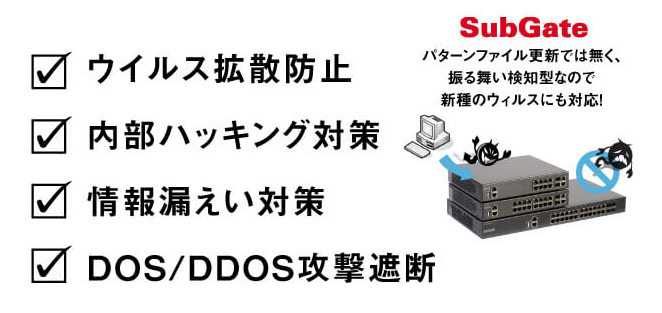

■ SubGate(セキュリティスイッチ)

Windowsの脆弱性(SMB、サーバーメッセージブロック)を突く

WannaCryやPetyaの拡散行動をSubGateは検知・ブロックし、被害を最小限に抑えます。

インターネットからの脅威だけではなく内部での拡散にも対策が必須です。

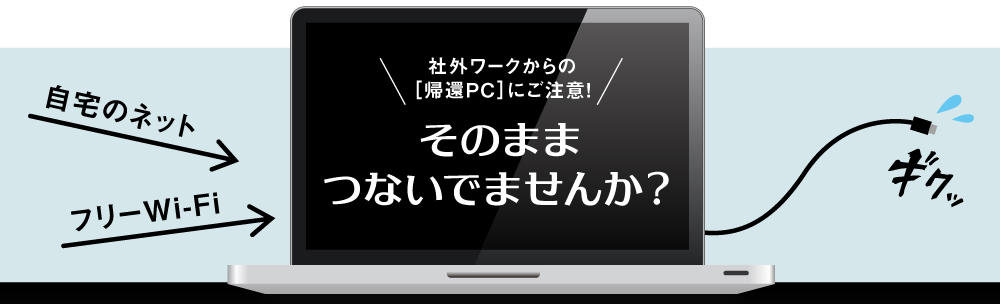

テレワークでのセキュリティ事故を

未然に防ぐためにもセキュリティが大切。

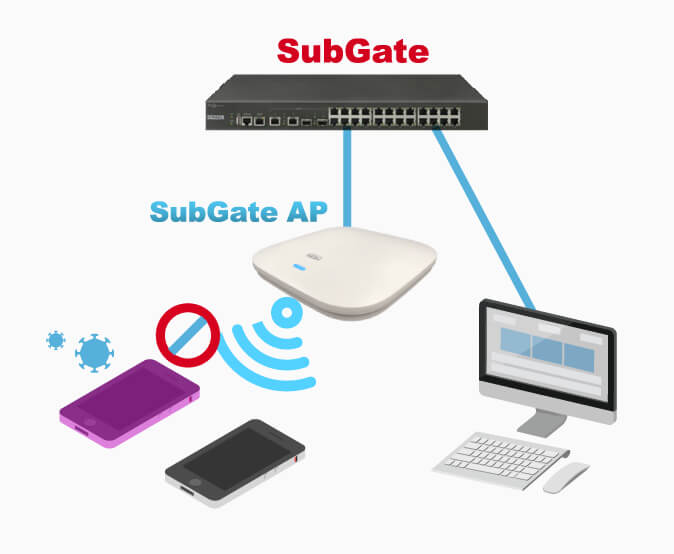

自宅環境や、出先のWiーFi接続環境下でウイルス感染したのに気づかない社員のスマホやノートPCが社内ネットワークに接続された時にウイルスやワームがこれらの端末からネットワーク内に侵入する可能性があります。しかしながら、このようなウイルス感染を100%防ぐことは困難と考えられます。

ハンドリームネット社のSubGateなら、セキュリティ機能が内臓されており、自動的に脅威を検知・遮断します。

これからのネットワークセキュリティに必要な

「2つのマスク」

マルウェアをインフルエンザに例えると、感染を予防することが大切なのはもちろん、感染後に誰かに伝染す可能性を対策する必要があることがわかって頂けると思います。スマートフォンやノートPCを社外で使用したり、自宅のPCで作業した内容を社内ネットワークで活用する時などに、ウイルスやマルウェアを社内で拡散させるのを防ぐために、「入口対策」と「内部対策」というふたつの対策「2つのマスク」が必要になります。

マルウェアをインフルエンザに例えると

「2つの対策(マスク)」が必要

感染予防のマスク

入口対策

インフルエンザ流行中!

感染したくないから

マスクをしておこう!

ファイヤーウォールや

UTM(総合脅威管理)で

万全な入口対策を

アンチウィルスソフトではパターンファイルの更新に個体差が発生し、社内に何年も更新していないパソコンがあるかもしれません。UTM装置などをインターネットの入口に設置することで常に統一したセキュリティ環境を取り入れることが簡単にできます。

感染後のマスク

内部対策

インフルエンザにかかって

しまった!家族や友人に移さない

ようにマスクをしておこう!

ウイルスの拡散や

2次被害を防ぐ

万全な内部対策を

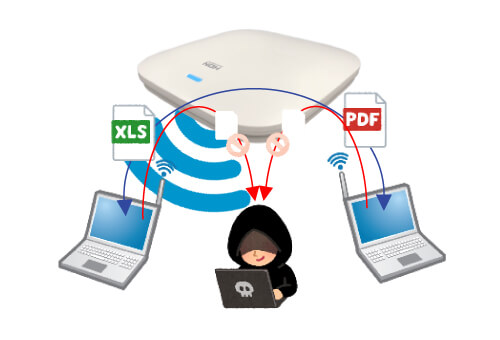

ウィルスの感染経路は様々です。特に多いのはUSBメモリー、持ち出し、持ち込みパソコン、そしてスマホ、タブレット。新種のウィルスは入口対策で防げない場合もあります。SubGateを今使っているHUBと入れ替えるだけでウィルスの拡散や2次被害である外部への攻撃(被害者が加害者に)、情報の漏えいなどを防止することが出来ます。

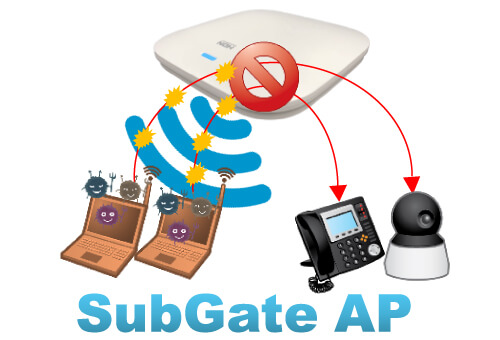

■ SubGateAP(セキュリティーアクセスポイント)

SubGate APは、既存のアクセスポイントのセキュリティ機能に加え、

特許技術MDSエンジンを搭載することで無線配下のセキュリティを強化できます。

さらにMDSエンジンは、有害パケットのみ選別検知/遮断するため、正常パケットに対する業務継続の維持が可能です。

テレワークや直行直帰で増加する

社外ワークで社内にウイルスをばらまくリスク大!

❶ 秘密 (社外に知られたくない情報)

悪評・噂・風説の流布秘密

❷ 機密 (社外に出せない重要な情報)

不利益・技術情報流出

❸ 厳密 (改ざんをされては困る情報)

判断ミス・トラブル等

SubGateAP導入のメリット

導入事例

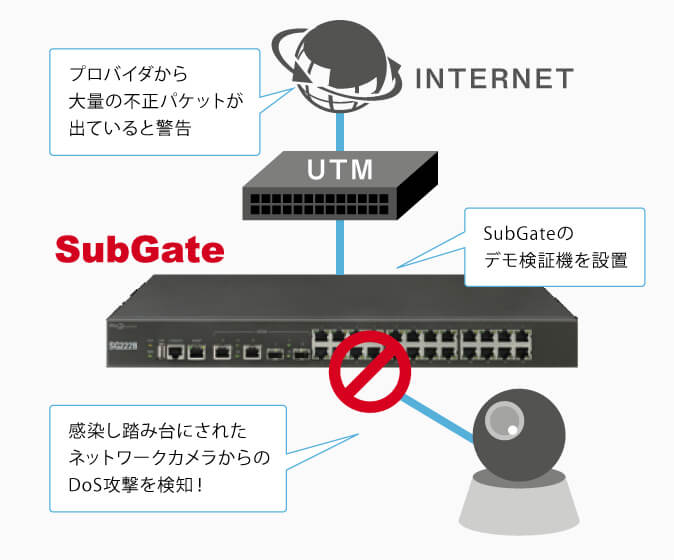

度重なる不正アクセスによる プロバイダ契約停止を回避。

- 機種:SubGate SG2212G 業種:金型製造業

【経緯】プロバイダーよりお客様が社内NWの端末から外部に対しての不正アクセスが多数検出していると注意を受け、このまま不正アクセスが続くようであればプロバイダーを解約される事態に。本事象をSubGateで検知できないか検証の機会を頂きログを確認したところ、ポート1に接続している中国製ネットワークカメラから複数のグローバルIPに対してDOS攻撃を行っていたことが判明。SubGate設置後、プロバイダに不正アクセスがない事を確認頂きました。SubGateがなければ原因特定できずプロバイダ契約破棄の可能性も。業務に多大なる支障が起きかねなかったケースです。

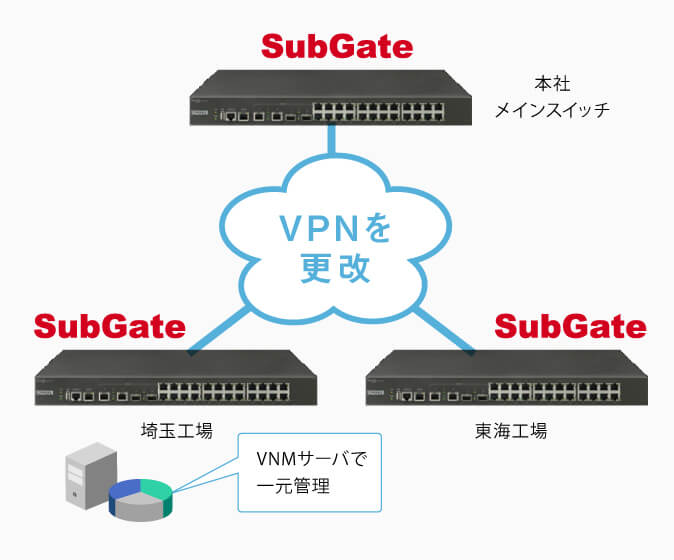

LAN・VPNの更新でSubGateを設置。 工場の端末のセキュリティ課題を解決。

- 機種:SubGate SG2220G×3台 業種:自動車部材製造業

【経緯】LAN-VPNの更改タイミングでSubGateを提案。過去にセキュリティ機器がほとんど導入されておらず、製造業のため万が一業務が止まることを懸念してSubGateを受注。いまだに工場内にXP製品を使用していることからSubGateが有効的だとお客様から評価をいただきました。本来ならば島HUB含む全てをSubGateにする提案でしたがコスト的に厳しかったため、来期の予算追加提案で、島HUBをSubGateにする提案を行う予定です。

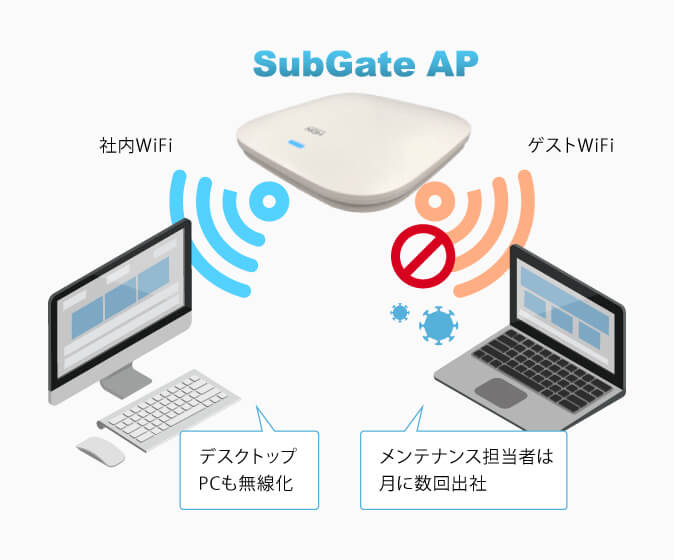

社内の配線を全て撤去し、 安全かつきれいなオフィス環境の実現。

- 機種:SubGate-AP 1台 業種:ビルメンテナンス業

【経緯】従来は有線LANでしたが、メンテナンス担当者(協力会社)の出入りも多く、共有HUB周りの配線が劣化目煩雑となっていたので、SubGate-APを使った無線LAN化を提案しました。デスクトップPCも無線にし、かつ、キーボード・マウスもBluetoothにしてスッキリさせました。(電波干渉を回避するため、PCは5GHZ、キーボードマウスのBluetoothは2.4Ghz使用)メンテナンス担当者は月に数回のみ出社するが、出先でウイルス感染して社内に接続した際、拡散することを懸念し、拡散防止機能付きアクセスポイントを採用しました。

BYODを含めた接続端末の状態見える化。 社内LAN内部の感染拡散防止。

- 機種:SubGate-AP 1台 業種:建設業

【経緯】従来は他社製スイッチ+他社製無線LANでしたが、社内LAN内部での感染拡大を懸念され、SubGateとSubGate-APを導入。社員にはiPad、iPhoneを導入済みで、BYOD端末も一部利用しているため出先の感染リスクに対する対策としてGuestネットワーク機能をオンにして設置しました。設置後すぐに、社員のBYOD端末からの不正通信を検知しました。